Безопасность — именно с неё должен начинаться любой интернет-проект, так гласит прописная истина, но многие ее не соблюдают и очень напрасно. Еще несколько лет назад мы халатно относились к расширенным понятиям безопасности, используя лишь базовые малоэффективные методы, а теперь мы потеряли большие финансы, несколько недель времени, огромную головную боль и часть проектов с трафиком.

Возможно вас ломают уже прямо сейчас!

Проблема безопасности интернет-проектов заключается в том, что ее обычно откладывают «на потом», мол, придет время, проекты раскрутятся и тогда уже можно начать что-то думать о хакерах, взломах и уязвимостях. На самом деле, постепенно проекты копятся, количество серверов и аккаунтов растет, а старые дыры остаются, и в какой-то момент это начинает предоставлять серьезную угрозу для бизнеса.

На наших серверах находятся несколько сотен сайтов на разных CMS, с разными целями, структурой, доменными зонами и на разных языках. В какой-то момент мы стали получать сообщения от сервер-провайдера о рассылке спама с наших IP, — это было только начало большого пути борьбы.

Как работают хакеры? Ежедневно, ежечасно и ежесекундно большие ботсети сканируют интернет на предмет уязвимых сайтов. Все происходит автоматически и масштабно. Как только хакеры находят малейшую уязвимость (системных файлах, темах, плагинах и т.д.) они начинают усиленно атаковать, продолжая ломать сайты на этом же аккаунте или IP-адресе.

После взлома хакеры используют самые разнообразные методы получения профита за счет ваших ресурсов: стандартная рассылка e-mail спама по десяткам тысяч адресатов, дальнейшее встраивание вредоносного кода в системные файлы ваших сайтов, установка шеллов и расширенный сбор информации, создание страниц-дорвеев на ваших сайтах и спам по ним, встраивание iframe-кодов и редиректов, скрытая простановка ссылок с ваших сайтов и другое.

Основные задачи хакеров:

- Email-спам и использование сайтов в ячейке ботнет-сетей;

- Дальнейший взлом и сбор данных;

- Использование ваших сайтов для получения трафика;

- Хакеры используют десятки методов монетизации «лома» — любой сайт (даже «нулевка») имеет определенную ценность;

Зачем хакерам ваши сайты?

По нашей статистике большинство взломов приходятся на англоязычный сегмент сайтов, особенно в зонах .COM, вероятно хакеров менее интересует .RU зона и российских трафик, оно и понятно — хакеры там, где деньги.

Мейл спам все еще очень прибыльный бизнес, рассылая миллионы писем хакерам удается неплохо зарабатывать различными видами мотизации мейл-трафика.

SEO-трафик: взгляните на выдачу Google в конкурентных тематиках (например, погуглите запрос «buy viagra») и вы увидите сотни ресурсов, расположенных на «ломе» (так называемых «пирогах»). Данные дорвеи создаются на трастовых ресурсах, например, .EDU сайтах, которые удается взломать хакерам и разместить там свою страничку, которая при помощи спама легко попадает в ТОП выдачи.

Хакеры умело используют редиректы и клоакинг, дабы владельцы сайта не так быстро замечали плохих соседей.

Некоторые действует иначе: взламывают трастовые сайты и аккуратно проставляют ссылки на свои ресурсы, продают подобные ссылки или сразу же продают шеллы пакетами.

Факт остается фактом: взломы сайтов очень прибыльны и эта тенденция только будет продолжать расти.

После первых заражений нами была привлечена команда специалистов по безопасности, но даже с ее помощью не удалось оперативно вылечить и на 100% обезопасить большое количество сайтов, которые находились под угрозой. Ситуацию решали с разных сторон на протяжении полугода, то избавляясь на какое-то время от вредоносного кода, то возвращаясь к проблеме снова.

Ситуацию удалось решить лишь кардинальным способом: глобальный перенос сайтов по одному на другие сервера, с предварительной настройкой безопасности каждого.

И даже после этого еще несколько раз возникали опасные моменты, которые уже оперативно решались с помощью анализов логов и дополнительных настроек.

В этой заметке я не буду акцентировать внимание на настройку серверов, — это дело лучше доверить профессионалам WEB-безопасности, в этом посте разберем моменты, которые помогут максимально обезопасить сайты на популярной CMS WordPress с минимальными усилиями и максимальной эффективностью.

Хакеры работают пока ВЫ спите…

Вначале немного статистики всех взломанных сайтов на движке WordPress:

- 41% взлома через серверные уязвимости (например, SQL-иньекции);

- 29% взлома через темы движка;

- 22% взлома через плагины;

- 8% взлома по причине подбора паролей;

Что делать сразу после взлома?

И так, если ваш сайт взломали выполните следующие действия:

[heading heading_weight=»true» heading_size=»H3″ heading_align=»center» heading_style=»bold_title» v_padding=»20px»]Шаг 1 — Проверка[/heading]

- Проверьте файлы .htaccess и robots.txt на наличие изменений;

- Скачайте и запустите последнюю версию программы Ai-Bolit;

- Устанавливайте предложенные плагины ниже и запускайте проверки;

[heading heading_weight=»true» heading_size=»H3″ heading_align=»center» heading_style=»bold_title» v_padding=»20px»]Шаг 1 — Анализ[/heading]

- После того как вы выявите вредоносные файлы, первым делом, просмотрите логи создания или изменения файлов в логах вашего сервера;

- Это поможет определить в какой момент времени хакеры произвели взлом;

- Просмотрите все подозрительные POST-запросы и соберите всю возможную информацию о хакерах (используемые IP, обращения к другим процессам и т.д.);

- Используя все данные выявите первоначальную причину взлома;

[heading heading_weight=»true» heading_size=»H3″ heading_align=»center» heading_style=»bold_title» v_padding=»20px»]Шаг 3 — Защита[/heading]

- После того, как информация о взломе проанализирована самое время удалить все вредоносные файлы и переустановить движок WordPress;

- Поменяйте все пароли: MYSQL, доступы к серверу, FTP-пароли, доступы в админку, создайте новые WordPress Secret Keys;

- Поставьте все возможные защиты с помощью рекомендуемых плагинов;

- Анализируйте логи сервера и логи плагинов;

Рекомендуем:

- Панель управления VESTA (ISPmanager сильно уязвим);

- Сканер вирусов Ai-Bolit (оперативно выявляет большинство вредоносного кода);

Плагины безопасности WordPress

В сети попадаются множество обзоров и сравнений плагинов безопасности, после долгих тестирований я выбрал для себя лучшие по удобству и эффективности, на рынке плагинов существуют аналоги с похожим принципом и функционалом, но мой выбор:

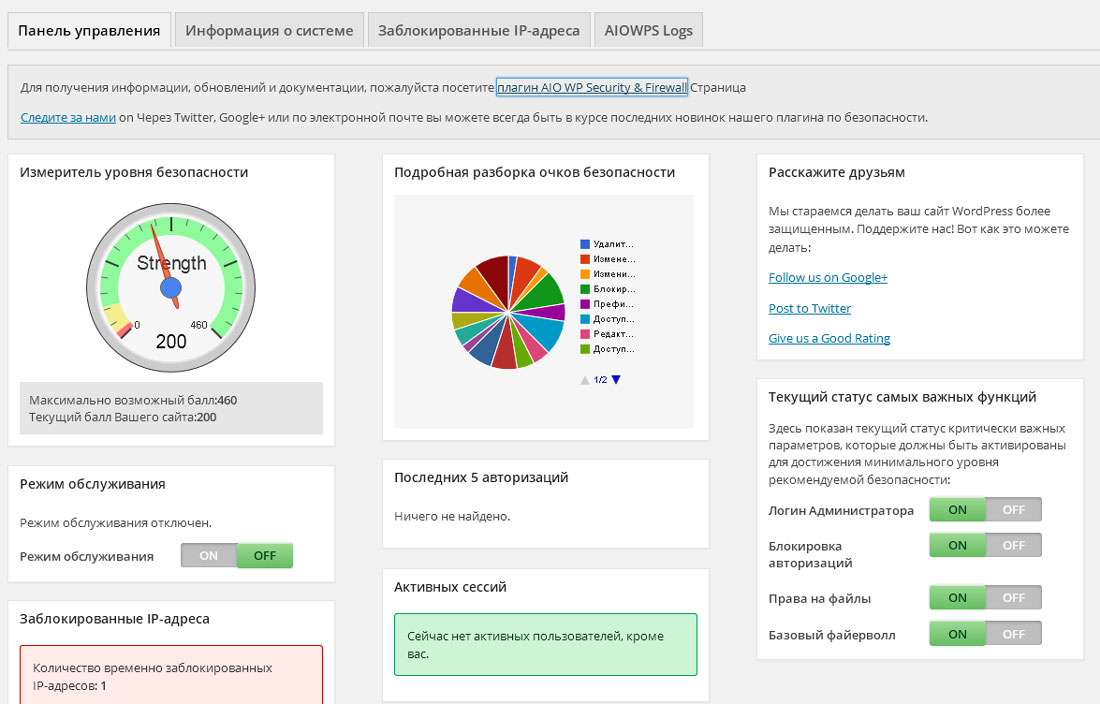

- All In One WP Security & Firewall — хорошее решение комплексной защиты;

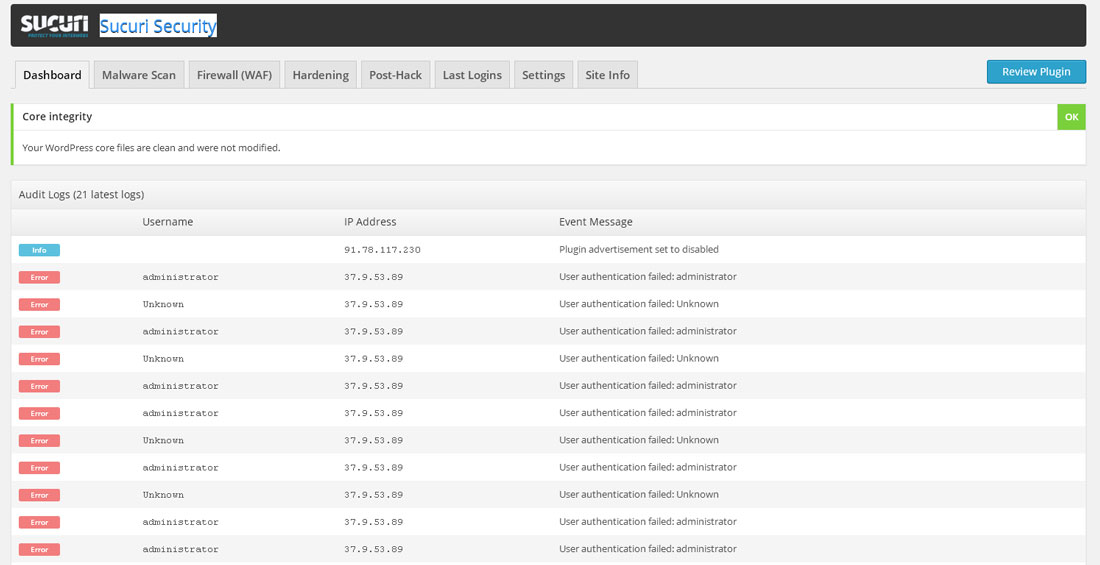

- Sucuri Security — Auditing, Malware Scanner and Security Hardening — мониторинг сайта на посторонние файлы в движке WordPress + Hardening;

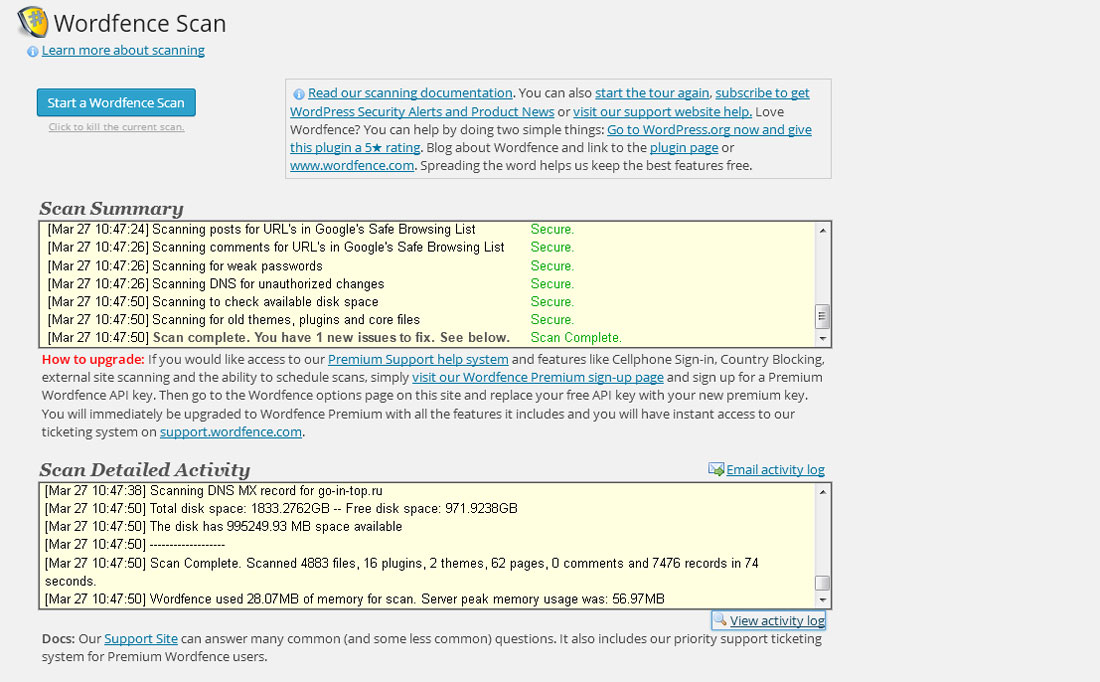

- Wordfence Security — помогает оперативно просканировать сайт на наличие вредоносного кода и измененных файлов.

- Anti-Malware and Brute-Force Security by ELI — помогает обнаружить скрытые malware и iframe;

- Limit Login Attempts — ставим галочку Proxy в настройках;

- Advanced Automatic Updates — автоматическое обновление движков, плагинов и тем;

- Disable Comments — удобное полное отключение комментариев;

Это далеко не весь список возможных плагинов защиты, но, как правило, все что сложно и долго не работает. Я давно искал подборку, которую можно ставить без лишних хлопот массово на сотни сайтов, эффективно снижая риски взлома. И это она.

All In One WP Security

All In One WP Security

Все просто, удобно и интуитивно понятно: выполняете шаг за шагом рекомендуемые действия, пока не наберете максимальный процент внутренней шкалы безопасности. Настаиваете все исходя из задач проекта.

Основное это:

- Меняете префикс к базе данных (если у вас стоит wp_ по умолчанию);

- Проверяете права доступов к файлам и папкам;

- Включайте встроенный фаерволл;

- Закрываете информацию о версии WordPress и другие системные файлы;

- Запрещаете редактирование файлов PHP и другие настройки;

WordPress Sucuri Security

Sucury Security

- Основная задача этого плагина — проверка инородных и вредоносных файлов в содержимом движка WordPress;

- Просканируйте сайт с помощью Malware Scanner;

- Выполните все действия во вкладке Hardening (запрет доступа к системным папкам через .htaccess и другое);

Wordfence Security

Wordfence Security

- Основная задача этого плагина — сканирование сайта и выявление проблем в файлах сайта. Поможет в диагностике после заражения.

Остальное

- Anti-Malware плагин поможет взглянуть на сайт еще с одной стороны;

- Advanced Automatic Updates поможет с автоматическим обновлением, что очень полезно, если сайтов десятки и сотни;

- Disable Comments за несколько секунд полностью выключает любые виды комментариев, что полезно, если сайт не предполагает комментирование;

- Theme Authenticity Checker (TAC) — проверка темы на вирусы за несколько секунд;

- WordPress AntiVirus — поможет просканировать плагины и темы на уязвимости;

- Ultimate Security Checker — очень быстро просканирует ваш сайт и выдаст расширенный набор мер по улучшению безопасности;

Другие альтернативные плагины вы легко найдете на официальном сайте Вордпресс по тегам: Security, Malware, Antivirus и другим.

Важные советы:

Начните защиту прямо сейчас, пока еще не поздно:

- Заказать настройку безопасности сервера у профессионалов;

- Никогда ничего не скачивать из подозрительных источников;

- Обновлять плагины и темы вручную или автоматически;

- Удалять все лишнее (не используемые плагины, темы, файлы и папки — чистота залог здоровья);

- Использовать сложные пароли;

- Делать автоматические бекапы;

- Анализировать логи сервера;

Для больших любителей безопасности:

Проблема безопасности — неверие в ее важность, универсальной таблетки от взлома не существует, но максимально приблизиться к идеалу вам также поможет:

- Основной официальный мануал WordPress по безопасности;

- Пошаговый мануал расширенной безопасности WP;

Итоги:

Устанавливайте защиту на свои сервера и заказывайте настройку серверов у профессионалов, используйте наиболее расширенную и удобную систему логов — это поможет оперативно устанавливать новые виды защиты, а главное отслеживать текущие изменения и выявлять причину взломов.

Если используете популярные CMS, — выделите для себя несколько наиболее важных плагинов безопасности и включите их в свою сборку, при каждой новой установке сайта первым делом настраивайте защиту с помощью них.

Не откладывайте безопасность «на завтра», как правило, это забывается и один недоработанный сайт может серьезно испортить вам планы: очень часто ломают один старенький, забытый и запылившийся сайт, а затем добираются до всех соседних сайтов.

Если вы работаете в буржунете и в конкурентных темах — вас обязательно будут ломать. Всегда будьте к этому готовы, иначе потеряете намного больше, чем кажется на первый взгляд.